2024年10月31日(現地時間)、米国サイバーセキュリティ・社会基盤安全保障庁(以下米国CISAと表記)は、国外の脅威アクターがRDP構成ファイルを添付した大規模なスピアフィッシングキャンペーンを行っているとして注意を呼びかけました。同キャンペーンの分析を行ったMicrosoftによれば、対象国の1つには日本も含まれています。ここでは関連する情報をまとめます。

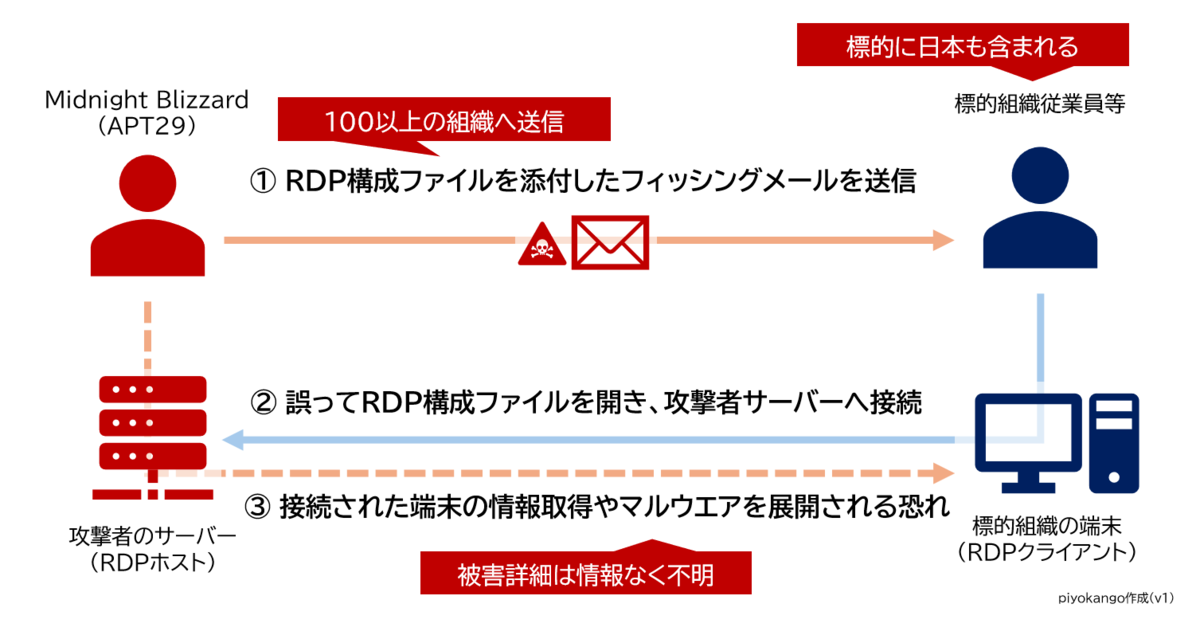

RDP構成ファイルで攻撃者のサーバーに接続させる手口

- 米国CISAが注意を呼びかけたのはRDP構成ファイル(拡張子.rdp)が添付されたフィッシングメール。CERT-UA、Microsoft、Amazonなどが対処・分析報告や注意喚起を行っている。*1 *2 *3 各報告によれば、一連のフィッシングは諜報活動を目的に行われたもの分析されており、さらにMicrosoftはこの活動が継続中であると分析している。

- 今回悪用されたRDP構成ファイルとは、RDPサーバー接続時の情報やリソースなどの設定をまとめたもので、ファイルを開くと当該設定を自動で行った状態で接続ができる。攻撃者が送ってきたRDP構成ファイルも、設定された内容で攻撃者が用意したサーバーにリモートデスクトップ接続することが可能となっていた。さらに接続をする側、つまりメールを受け取った側のWindows端末のローカルシステムの機能およびリソースが攻撃者側が用意したサーバーに拡張される設定がされていた。

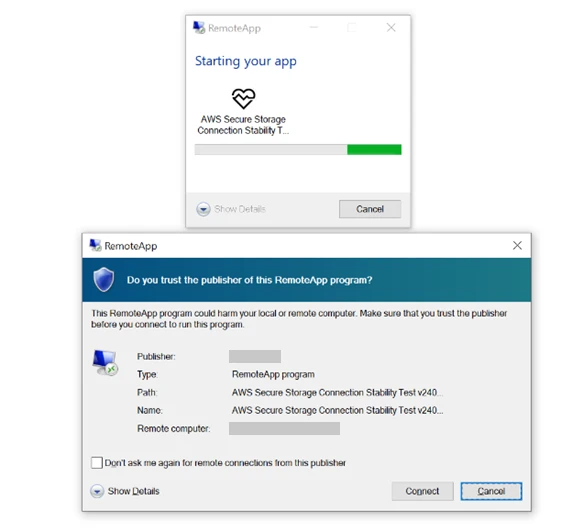

- また攻撃者が用意したRDP構成ファイルはLetsEncrypt証明書を使用して署名が行われてた。これによりファイルを開いた際の確認ダイアログが署名がされていない時と比べて落ち着いたトーンでの表示がされるようになっていた。

- 攻撃者の設定したファイルに基づく接続を通じて重大な情報流出につながるとMicrosoftは言及。接続を誤ってしてしまっ場合、攻撃者のサーバーとメール受信者のWindows端末が双方向に接続される状態となり、以下の端末側の様々なリソースがサーバーへ送信される状態となる。

- ファイルとディレクトリ

- 接続されたネットワークドライブ

- スマートカード、プリンター、マイクなどの接続機器

- Windows Hello、パスキー、セキュリティキーを使用したWeb認証

- クリップボードの情報

- POSデバイス

- 攻撃者がこの状態を悪用して、メール受信者のローカルドライブやネットワーク共有、特に

AutoStartフォルダに不審なプログラムを蔵置したり、RDP接続が閉じられた際にアクセス維持のためにRATを追加でインストールする恐れもある。また攻撃者の制御するシステムへRDP接続を確立するプロセスでは、システムにサインインしているユーザーの資格情報が漏洩する可能性もある。 - 関係情報を公開している組織よりこれまでのところ被害にかかる情報は開示されていないため、誤ってRDP構成ファイルを通じて接続を行ってしまった後の様子については確定的な情報はない。

100以上の組織を攻撃

- Microsoftによれば、10月22日に100を超える組織の数千のターゲットにメールが送信されており、対象国は数十か国、特に英国、オーストラリア、日本の政府、教育、防衛、非政府組織が標的となった。Microsoftはキャンペーンの実行者として、脅威アクターのMidnight Blizzard(APT29)の名前を挙げており、Midnight Blizzardの他で行われているフィッシングキャンペーンの標的と一致すると指摘した。一方で、今回のRDP構成ファイルを用いた手口は同アクターにおいては初めてと分析がされている。

- メール文面はウクライナ語でかかれたものが公開されているものの、他言語で記載されたものがあったのかなどについては関連情報が確認できず不明。

- フィッシングメールに使用していたおとりの内容(ルアー)について、Microsoftの従業員や他のクラウドサービスプロバイダに偽装していたケースが確認されており、メール内容はMSとAWSへの言及とともにゼロトラストなどの言葉を使用し、添付ファイルの実行を促していたとみられる。RDP構成ファイル実行時の接続先名も「AWS Secure Storage Connection Stability Test」などとAWS関係と誤認させる名称が用いられていた。

- 攻撃者が用意したリモートデスクトップサーバーも一部はAWSを想起させるドメイン名が用いられていた。そのため、Amazonはこれらのドメイン名に対してドメイン差し押さえのプロセスを開始し、作戦を中断させたと報告している。

攻撃への推奨対応策

- まずは公開された接続先に対して、組織内からリモートデスクトップ接続を試みる通信が行われていないかの確認を行うことが推奨される。

- 次に同手口による攻撃影響を緩和するために対策を講じることが推奨される。以下は米国CISAが公開した対策一覧の仮訳。*4

対策(1) 外部へのRDP接続の制限

- 外部またはパブリック ネットワークへの RDP 接続に対して、禁止または大幅な制限を行う。この対策は、潜在的なサイバー脅威への露出を最小限に抑えるために重要である。

- 安全なポリシーとアクセス制御リストとともにファイアウォールの実装を行う。

対策(2) ネットワークプラットフォームで RDP構成ファイルを遮断

- RDP構成ファイルが電子メール クライアントや Web メール サービスを通じて届くことを禁止する。この手順により、悪意のある RDP 構成が誤って実行されることを防止することが可能。

対策(3) RDP構成ファイルの実行防止

- ユーザーによる RDP構成ファイルの実行をブロックする制御を実装する。この予防策は、悪用リスク軽減に不可欠である。

対策(4) 多要素認証 (MFA) の有効化

- リモート アクセスに不可欠なセキュリティ レイヤーを提供するために可能な限りMFAを有効化する。

- 加えて可能な限り SMSベースのMFAを避ける。

対策(5) フィッシングに強い認証方法の採用

- FIDO トークンなどのフィッシング耐性のある認証ソリューションを導入する。SMS ベースの MFA は SIM ジャッキング攻撃に対し脆弱である可能性があるため、使用を避けることが重要。

対策(6) 条件付きアクセスポリシーの実装

- 条件付きアクセス認証の強度を確立して、フィッシング耐性のある認証方法の使用を義務付けする。これにより、許可されたユーザーのみが機密システムにアクセスできるようになる。

対策(7) EDRの導入

- EDRソリューションを導入し、ネットワーク内の疑わしいアクティビティを継続的に監視および対応する。

対策(8) 追加のセキュリティ ソリューションの検討

- EDR と組み合わせてフィッシング対策およびウイルス対策ソリューションの導入を評価し、新たな脅威に対する防御を強化する。

対策(9) ユーザーへの教育

- 疑わしいメールを識別して報告する方法を強調したユーザー教育プログラムを用意する。徹底したユーザー教育は、ソーシャル エンジニアリングやフィッシング メールの脅威の軽減に役立つ。

- フィッシングを認識して報告する。これらの簡単なヒントでフィッシングを回避する。

対策(10) 参照指標とTTPを使用したアクティビティの追跡

- 関連記事やレポートで公開されているすべての指標を活用して、 組織のネットワーク内での悪意のあるアクティビティの可能性を検索する。

- 過去 1 年以内の予期しないまたは許可されていないRDP接続の送信を検索する。

更新履歴

- 2024年11月5日 PM 新規作成

*1:Файли конфігурацій RDP як засіб отримання віддаленого доступу до комп'ютера або "Rogue RDP" (CERT-UA#11690),CERT-UA,2024年10月23日

*2:Amazon identified internet domains abused by APT29,AWS,2024年10月24日

*3:Midnight Blizzard conducts large-scale spear-phishing campaign using RDP files,Microsoft,2024年10月29日

*4:Foreign Threat Actor Conducting Large-Scale Spear-Phishing Campaign with RDP Attachments,CISA,2024年10月31日