TSUBAMEレポート Overflow(2023年7~9月)

はじめに

このブログ「TSUBAMEレポート Overflow」では、四半期ごとに公表している「インターネット定点観測レポート」の公開にあわせて、レポートには記述していない海外に設置しているセンサーの観測動向の比較や、その他の活動などをまとめて取り上げていきます。

今回は、TSUBAME(インターネット定点観測システム)における2023年7~9月の観測結果についてご紹介します。日本国内のTSUBAMEにおける観測状況と代表的なポート番号宛に届いたパケットの状況について週次でグラフを公開していますので、そちらもぜひご覧ください。

国内メーカーが販売するルーターから送信したとみられる不審なパケットについて

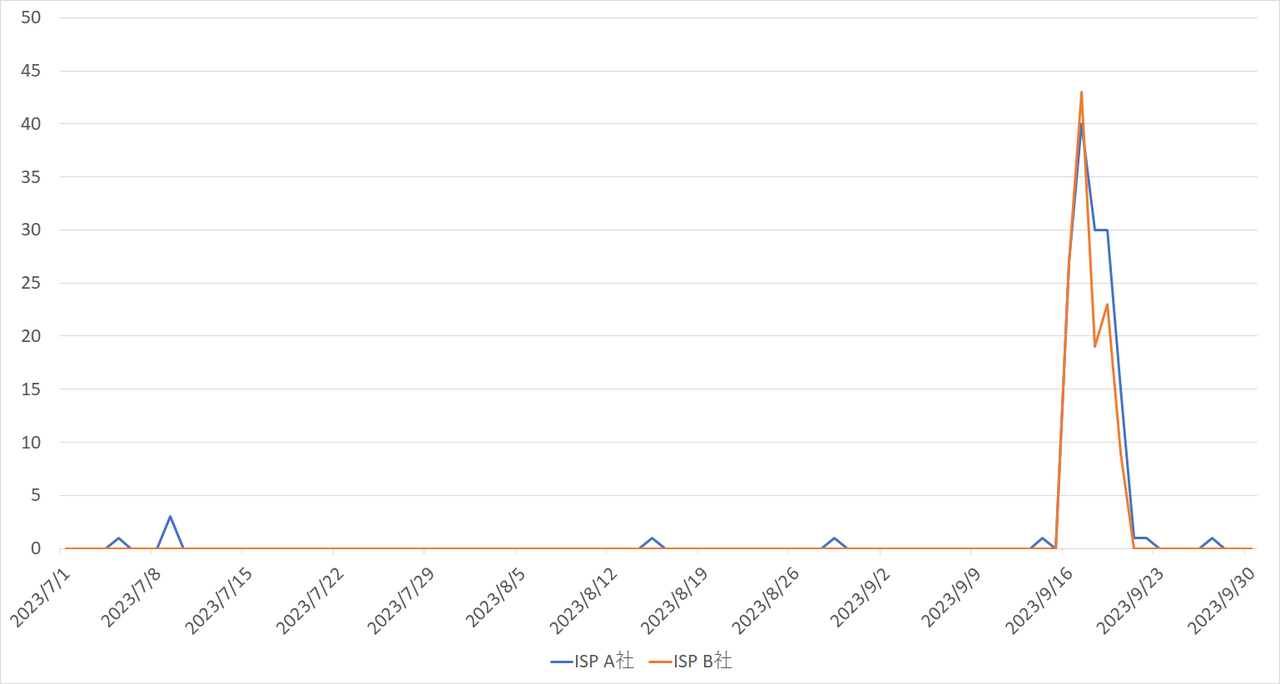

JPCERT/CCでは、日々TSUBAMEで収集したデータを分析しています。 今回は、データ分析の結果、スキャン元のIPアドレスを調査する中で見つけた国内メーカーのルーターについて注目してみます。 単にルーターというと、家庭用のWifiルーターが真っ先に思い浮かぶと思いますが、国内外にはさまざまな用途で用いられるルーターがあり、スキャン元のIPアドレスを調査するとさまざまな機器に巡り合います。今回取り上げるのは、産業用途で用いられるようなルーターのお話です。 ある日、観測データを見ていると、送信元IPアドレスが特定の国内のISPに集中したスキャンを確認し、データの分析を進めました。送信元のIPアドレスを整理すると2社のISPが分かりました。2社から送信されたパケットのIPアドレス数を日ごとに集計したものを図1に示します。

|

| 図1:ISP2社を送信元とした不審なパケットのIPアドレス数の推移 |

不審なパケットを送信してきていることから機器がマルウェアによる侵害を受けている可能性や、不適切な設定で本来見えるべきではない情報が公開されている可能性があるため、当該ISP2社に対して観測データを共有し、Web会議を行い状況を説明しました。それぞれのISPでは、JPCERT/CCからの説明にご理解いただき、対処を進めるなどの協力をいただきました。ISPでの対処後、スキャンを確認することはなくなりました。ISPからの通知を受けて、対応の協力をくださった方々にも改めてお礼申し上げます。 一方で、どうしてこのようなスキャンが発生したかの問題を考えることも重要です。もし根本の問題を解決しないまま使用を再開すれば、再びマルウェアに感染するなどの被害が生じることでしょう。原因を分析するために、まずはいくつかの送信元IPアドレスについて、接続している機器を調べてみました。送信元IPアドレスでは、接続しているルーターがインターネットに対して管理用インタフェースを公開しており、ルーターが使用しているIPアドレス、SIMカードの電話番号、ソフトウェアのバージョン等が表示され、その特徴からメーカーや製品を判明することができました。 現在、脆弱性コーディネーションを実施しているチームとも協力して、メーカーへの問い合わせを試みているところです。メーカーからは一度応答はありましたが、残念ながらTSUBAMEの分析から得た情報を提供するには至っていません。今号で、メーカーの対応も含めて触れることができれば良かったのですが、担当者としてはまだ悔いは残りますので、引き続きコンタクトの機会を得られるよう進めていきます。 各メーカーの担当者の方へ、JPCERT/CCから、脆弱性情報や製品の利用等についてコンタクトを取りたいというメールを受信された場合など、業務で対応に手がまわらないなどさまざまな状況があることを理解しますが、できれば応答いただき、我々の話に耳を傾けていただくことをご検討願えないでしょうか。 なお、TSUBAMEの中の人としては、製品の対策にお役立ていただけるようJPCERT/CCとして製品開発者登録のある各メーカーにTSUBAMEの観測データから得た分析結果を時折説明や観測データの提供をさせていただいています。ご興味あるメーカーがいらしたらご相談ください。

国内外の観測動向の比較

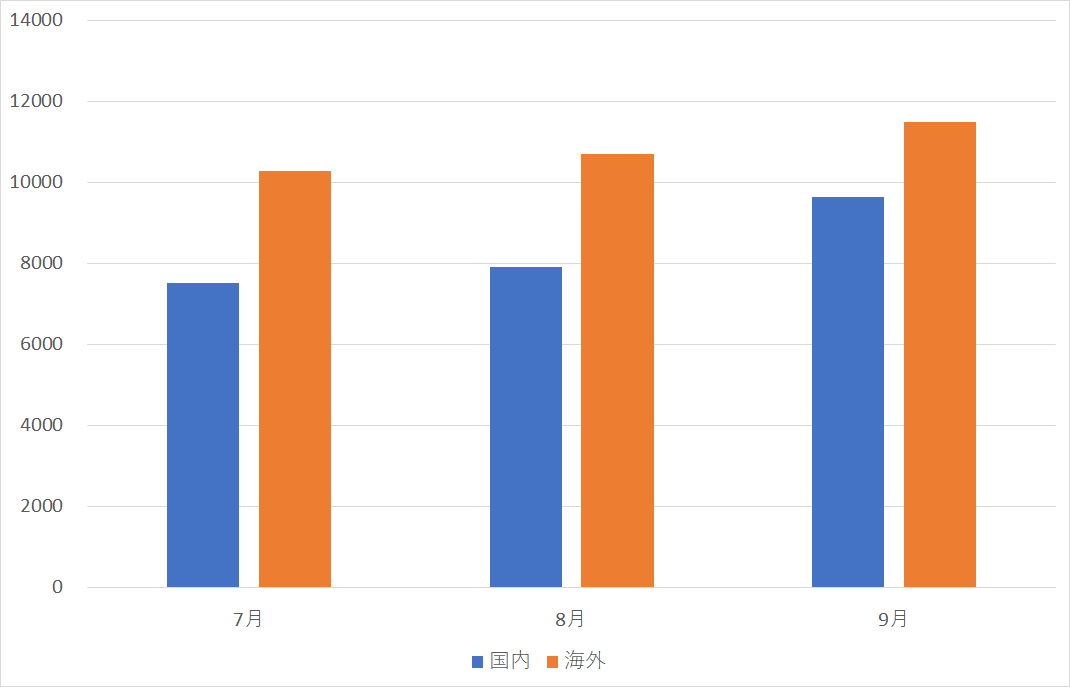

図2は、国内外のセンサー1台が1日あたりに受信したパケット数の平均を月ごとに比較したものです。国内のセンサーよりも海外のセンサーで多くのパケットを観測しています。

|

| 図2:月ごとの国内外センサー平均パケット数の比較 |

センサーごとの観測動向の比較

各センサーには、それぞれグローバルIPアドレスが1つ割り当てられています。各センサーで観測状況に違いがあるかを見るために、表2に国内外のセンサーごとに届いたパケットTOP10をまとめました。センサーごとに順位に差はありますが、23/TCP、6379/TCP、22/TCP、80/TCP等はほぼすべてのセンサーで観測していました。また、443/TCPや8080/TCP等も順位が上がってきています。これらのプロトコルは、広範囲のネットワークにてスキャンが行われていることを示唆していると考えられます。

表1:国内外センサーごとのパケットTOP10の比較

| 1番目 | 2番目 | 3番目 | 4番目 | 5番目 | 6番目 | 7番目 | 8番目 | 9番目 | 10番目 | |

| 国内センサー1 | 23/TCP | 6379/TCP | 80/TCP | 8080/TCP | 22/TCP | ICMP | 443/TCP | 445/TCP | 3389/TCP | 1433/TCP |

| 国内センサー2 | 23/TCP | 6379/TCP | 80/TCP | 22/TCP | 8080/TCP | 443/TCP | ICMP | 3389/TCP | 445/TCP | 5060/UDP |

| 国内センサー3 | 23/TCP | 6379/TCP | 80/TCP | 22/TCP | 8080/TCP | 443/TCP | ICMP | 445/TCP | 3389/TCP | 5060/UDP |

| 海外センサー1 | 23/TCP | ICMP | 443/TCP | 80/TCP | 6379/TCP | 8080/TCP | 22/TCP | 445/TCP | 8443/TCP | 3389/TCP |

| 海外センサー2 | 23/TCP | ICMP | 6379/TCP | 80/TCP | 443/TCP | 22/TCP | 8080/TCP | 3389/TCP | 8443/TCP | 5060/UDP |

| 海外センサー3 | 23/TCP | ICMP | 445/TCP | 80/TCP | 443/TCP | 22/TCP | 3389/TCP | 8080/TCP | 5060/UDP/TCP | 1433/TCP |

おわりに

複数の地点で観測を行うことで、変動が特定のネットワークだけで起きているのかどうかを判断できるようになります。本四半期は、特別な号外による注意喚起等の情報発信には至っていませんが、スキャナーの存在には注意が必要です。今後もレポート公開にあわせて定期的なブログの発行を予定しています。特異な変化などがあった際は号外も出したいと思います。皆さまからのご意見、ご感想も募集しております。掘り下げて欲しい項目や、紹介して欲しい内容などがございましたら、お問い合わせフォームからお送りください。最後までお読みいただきありがとうございました。

サイバーメトリクスグループ 鹿野 恵祐